Por Federico Kukso

En enero de 2010, una nueva bomba atómica detonó

en el mundo y pocos se dieron cuenta. Tal vez porque apenas estalló no dibujó

en el horizonte de Natanz, centro de Irán, los contornos de la pesadilla de la

razón moderna -el hongo nuclear- o porque en realidad se trataba de un

explosivo distinto, nunca visto: una bomba atómica digital, es decir, un arma

silenciosa pero igual de letal. Unos meses antes, en junio de 2009, alguien

había escabullido en las redes informáticas del programa nuclear iraní uno de los

virus más sofisticados jamás diseñados. Tenía un solo objetivo:

desestabilizarlo por dentro al dañar las centrifugadoras encargadas del

enriquecimiento de uranio y así hacer trizas los sueños del presidente Mahmoud

Ahmadinejad de desarrollar un arsenal con el cual doblegar a Israel y al resto

del mundo.

“Fue la bomba de Hiroshima de la ciberguerra”,

escribió el periodista Michael Gross al referirse a Stuxnet, bautizado así por

los ingenieros de la compañía de seguridad informática bielorrusa Virus-BlokAda

que descubrieron los rastros de esta pieza de software de 500 kb en su raíd

destructivo por alrededor de seis mil computadoras iraníes. Poco tiempo después

se supo la procedencia de este gusano informático: era apenas un alfil de una

operación conjunta y de desestabilización más ambiciosa orquestada entre

Estados Unidos y la Unidad 8200 del Mossad. Su nombre secreto era “Nitro Zeus”.

Si bien alrededor de doce millones de virus y

archivos maliciosos son capturados cada año, nunca nadie había visto algo parecido

a Stuxnet. “Fue la primera ciberarma que cruzó los límites entre el reino

cibernético y el reino físico -describe el director Alex Gibney, responsable

del reciente e inquietante documental Zero Days-. Irán ni siquiera había

contemplado la posibilidad. Al principio, sus ingenieros pensaron que habían

metido la pata.”

A la larga lista de recursos y armamento con los

que un Estado podía imponer su voluntad de control sobre otro -tanques,

aviones, submarinos, espías, agentes dobles, drones- se le sumaba un nuevo

componente: un cibermisil, como describió el alemán Ralph Langner, el

especialista en seguridad informática que ayudó a descifrar esta ojiva digital

que venía a suplantar a los heraldos de la era atómica -la bomba- y la

conquista del espacio -el cohete- como símbolos de época y movilizadores de la

imaginación mundial.

Con una diferencia: desde hace un tiempo el

miedo perpetuo a la autoaniquilación humana ya no reorienta la mirada

automáticamente hacia el cielo, como en los años 50. De ahora en más las bombas

no caerán sólo desde arriba. Por primera vez en la historia un solo individuo

-descarriado o entrenado o las dos cosas al mismo tiempo- tiene las

herramientas para atacar a una nación entera. Y desplomarla desde dentro.

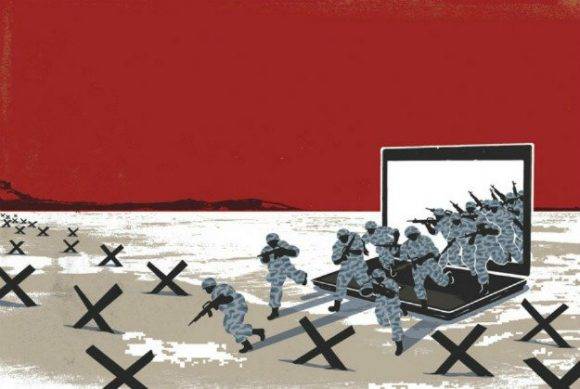

Una contienda distinta había dado inicio. Las

guerras del mañana son las guerras de hoy: sin declaraciones formales y de

enemigos sin rostro. Secretas, silenciosas y eternas. De bajo costo y alta

efectividad. Y en las que para destruir e incluso matar solo basta hacer doble

clic o dejar caer un dedo sobre la tecla Enter.

Un espacio vulnerable

La modernidad se aprecia cuando es interrumpida.

Un apagón nos recuerda cuán vital resulta la electricidad en nuestras vidas. Un

corte o ausencia de conexión a Internet nos obliga a realizar aquello a lo que

ya no estamos acostumbrados: mirar a los ojos y hablar con otros seres humanos.

En ambos casos, nos hundimos en la desesperación mientras retrocedemos

casilleros en el juego de la vida moderna. La disrupción desvela: vuelve

visibles las redes y demás infraestructuras que de tanto usar damos por

sentadas, naturales, eternas. Como la gravedad o el aire.

El apagón digital de más de una docena de sitios

-entre ellos The New York Times, Twitter, Tumblr, Spotify, PayPal- hace unas

semanas, consecuencia de un ataque contra la compañía estadounidense Dyn, uno

de los principales proveedores de sistemas DNS (nombres de dominio), expuso

algo que los ingenieros y arquitectos de la información saben hace tiempo:

lejos de ser una nube, una autopista de la información o el no lugar donde la

publicidad nos indica que hallaremos la felicidad anhelada, la Red es una

espacio frágil, vulnerable. Y oscuro. Internet es un territorio de conflicto,

la arena de volatilidad geopolítica actual. “La mayor construcción tecnológica

de nuestra especie -escribe el periodista Andrew Blum en Tubos: en busca de la

geografía física de Internet- vive y colea en todas las pantallas que nos

rodean, tan ruidosa y vital como cualquier ciudad. Sin embargo, físicamente

hablando, está totalmente descarnada, es una extensión amorfa.”

La expansión de Internet se produjo como una

estampida. Ingresó en nuestras ciudades, hogares, bolsillos y trastornó

nuestros deseos, sueños y expectativas. Una de las víctimas de esta procesión

fue una frontera. La vida online y la vida offline dejaron de ser universos

paralelos y separados a los que se podía ingresar a voluntad con sólo golpear

una puerta. Mutaron en un continuum. El ciberespacio se fusionó con el espacio.

Antes de que la llamada “Internet de las cosas”

se impusiera como eslogan, como horizonte tecnológico o mandato de la

hiperconectividad de todos los objetos que nos rodean -de zapatillas a

heladeras, inodoros, marcapasos, automóviles-, la vida ya se había vuelto

digital. Aviones, centrales nucleares, represas, hospitales, plantas de

tratamiento de agua, urnas de votación y redes de transporte funcionan y son

controladas a partir de sistemas informáticos de una manera u otra enlazados a

Internet. Las consecuencias de esta alergia a la desconexión y a la autonomía

ya se aprecian. El 23 de diciembre de 2015, por ejemplo, un virus conocido como

BlackEnergy se infiltró en la red nacional de energía eléctrica de Ucrania y

dejó a más de 700.000 hogares a oscuras. En Kiev sospechan que los autores de

la infección fueron ciberespías de un grupo ruso bautizado por especialistas

informáticos como Sandworm -ya que en sus líneas de código incluyen referencias

a la saga Dune de Frank Herbert-, supuestamente apoyados por el gobierno de

Vladimir Putin, y que con anterioridad ya habían arremetido contra la OTAN.

Ataques silenciosos y físicamente disruptivos de

este tipo se volvieron en los últimos cinco años tan comunes que cada gobierno

se vio obligado a la formación de una nueva línea de defensa. Los ciberejércitos

crecieron impulsados por la necesidad de ya no solo proteger fronteras y

espacios físicos, sino también territorios e infraestructuras digitales.

En 2009, por ejemplo, Estados Unidos presentó su

cibercomando. Con unos 6000 empleados, el U.S. Cyber Command se encuentra en

Fort Meade, Maryland, y tiene como misión evitar a toda costa un Pearl Harbor

cibernético. “Por cada posible ciberataque hay un equipo de ciberguerreros.

Unite a la primera línea de defensa”, recluta desde su sitio oficial

http://arcyber.army.mil.

La amenaza fantasma -deslocalizada y en las

sombras- que se cierne sobre esta potencia es tal que desde 2013 las agencias

de seguridad norteamericanas elevaron los ciberataques por sobre el terrorismo

como primer riesgo para la nación. “Se trata de uno de los desafíos económicos

y de seguridad nacional más graves que enfrentamos”, dijo Barack Obama quien,

como revelan los documentos secretos filtrados por Edward Snowden, autorizó un

aumento del presupuesto del U.S. Cybercom para operaciones de ataque.

Como se ve en diversos mapas virtuales (en

especial el adictivo map.norsecorp.com), los cibermisiles que golpean contra

las defensas estadounidenses provienen en su mayoría de Corea del Norte y de

China. En especial de la llamada Unidad 61398, un grupo secreto dentro del

Ejército de Liberación Popular chino que tendría su sede en el distrito Pudong

de Shanghái, refugio económico y bancario del gigante asiático, y que estaría

detrás de una sostenida campaña de ciberespionaje comercial a las empresas

estadounidenses.

Según el informe The Cyber Index: International

Security Trends and Realities, de Naciones Unidas, las piezas del nuevo tablero

TEG de a poco se van ordenando: veintinueve países ya cuentan con una o varias

unidades cibermilitares tanto para la defensa como para el ataque.

La caja virtual de Pandora

La palabra “hacker” apareció siglos antes del

nacimiento de las computadoras. Deriva de un verbo que comenzó a circular en

inglés entre los años 1150 y 1200 para designar la acción de “cortar con

fuertes golpes de manera irregular o al azar”. Desde entonces, no deja de

evolucionar y ganar nuevos significados. Ya sea por ignorancia, deformaciones

periodísticas o necesidad de la ficción, a los verdaderos héroes de la

revolución informática, a los curiosos incansables, a los criptoanarquistas,

cypherpunks, “hacktivistas” y a las figuras romantizadas -los paranoides y

antisociales Elliot en Mr. Robot o Lisbeth Salander de la saga Millenium- los

han degradado de ángeles a demonios digitales. En el relato tecnoesotérico, el

hacker es rostro del peor mal: el invisible, indetectable, el omnipresente.

Para el psicólogo Max Kilger, del International Cyber

Center de la Universidad George Mason, el hacker adolescente y solitario se

diversificó en piratas informáticos que a su vez mutaron en cibercriminales y

comandos de ciberterroristas, personajes que dominarán las agendas políticas y

económicas del futuro próximo con sus ataques cada vez más numerosos,

sofisticados y dañinos.

“Esta cibercontienda no tiene como fin exclusivo

el espionaje, el robo de dinero o la obtención de secretos militares sino

afectar el discurso político de individuos o corporaciones”, dice el ganador

del Pulitzer Fred Kaplan, autor de Dark Territory: The Secret History of Cyber

War.

La confusión radica en que estos golpes no sólo

son impredecibles. Su autoría, además, suele ser difusa. Como en los

enfrentamientos bélicos tradicionales, en la ciberguerra también operan

mercenarios -los llamados hackers for hire-, lobos solitarios y aburridos,

ciberpatriotas, cibermilicias que golpean a distribuidoras y productoras de

cine cuando una película no les cae bien, grupos que revelan datos médicos

confidenciales de atletas olímpicos o facciones nacionalistas enojadas como las

que sacaron del mapa a Estonia en la primavera de 2007 en el ataque más

espectacular contra instituciones estatales hasta entonces. La mudanza de un

monumento en agradecimiento a los soviéticos que liberaron a Estonia de los

nazis enfureció a un grupo de hackers rusos, quienes no tuvieron mejor idea que

responder con bombas digitales: desconectaron al Parlamento, varios

ministerios, bancos, partidos políticos y diarios. Un año después la OTAN

decidió emplazar en la capital de este país báltico el Centro de Excelencia

para la ciberdefensa. Su manual de operaciones, el Manual Tallin, legitima el

asesinato de hackers.

Pasiones humanas

Así como Internet no es un dispositivo de

“última generación” sino, como indica el sociólogo Christian Ferrer, una idea

que viene desplegándose lenta pero imperiosamente desde hace siglos, las

tecnologías que nos llevan a una factible Primera Ciberguerra Mundial tampoco

son revolucionarias. Durante la Guerra Civil norteamericana también abundaron

quienes “hackeaban” el sistema telegráfico y difundían mensajes falsos. En

1903, el mago inglés John Nevil Maskelyne llegó a avergonzar a Guglielmo

Marconi en la Royal Institution de Londres al “hackear” la demostración de su

novedoso telégrafo inalámbrico.

Lejos de ser infalibles, como insisten los

tecnofílicos, las tecnologías amplifican las pasiones humanas. Todas. Y, así

como comunican al mundo y permiten la colaboración a distancia, también ofrecen

más y nuevas vías para la promoción del caos y la desestabilización. En julio

pasado un tal Guccifer 2.0 se adjudicó el robo de correos electrónicos del

Partido Demócrata de Estados Unidos. Y hoy todas las agencias de seguridad

están en alerta: la inminente elección presidencial del martes próximo podría

llegar a ser la primera votación hackeada por una potencia extranjera de la

historia.

En el proceso, antiguos miedos, como si fueran

aplicaciones del celular, se actualizan automáticamente. Como cuando en junio

de 1983, Ronald Reagan vio la película War Games (Juegos de guerra), en la que

un adolescente hackeaba la supercomputadora del Mando Norteamericano de Defensa

Aeroespacial y precipitaba una Tercera Guerra Mundial. “¿Algo así podría

ocurrir de verdad?”, le preguntó al jefe del Estado Mayor Conjunto. El militar

tardó una semana en regresar con una respuesta: “Presidente -dijo-, el problema

es mucho más grave de lo que usted cree.”

Fuente: CubaDebate